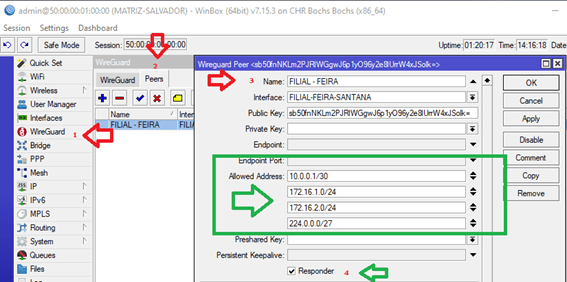

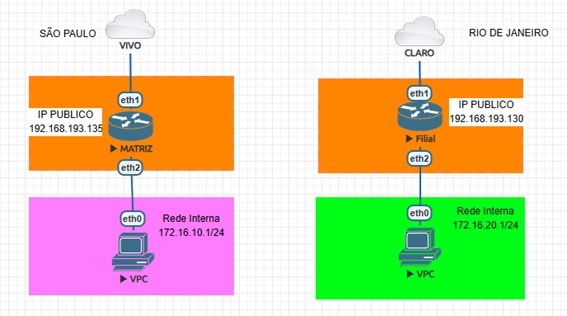

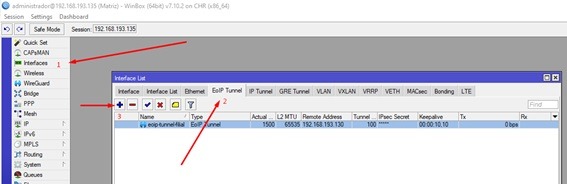

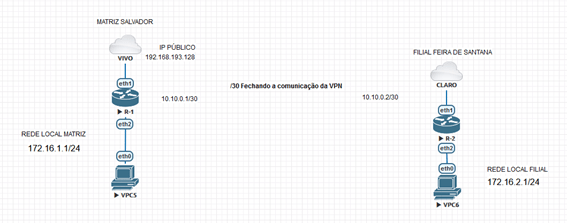

Neste segunda parte do artigo, vamos explorar como interligar a rede local da Matriz (172.16.1.0/24) e a rede da Filial (172.16.2.0/24) usando WireGuard para a criação da VPN e o protocolo OSPF (Open Shortest Path First) para o roteamento dinâmico entre as redes.

Aqui está um esboço simples da nossa rede para facilitar o entendimento do planejamento e da execução do projeto.

Estrutura e Configuração do OSPF Matriz

Estrutura e Configuração do OSPF Matriz

Hoje, vamos configurar o protocolo OSPF (Open Shortest Path First) seguindo as melhores práticas de mercado. Abordaremos desde o planejamento de áreas até a definição de parâmetros de prioridade, métricas e autenticação. Nosso objetivo é garantir uma rede otimizada, escalável e segura para suportar o crescimento com desempenho.

Seguiremos os seguintes passos:

01 – Iremos criar um endereço de loopback para nossa RB da Matriz.

02 – Iremos criar de forma Manual um Router ID com o IP da Loopback.

03 – Iremos fazer as configurações do OSPF.

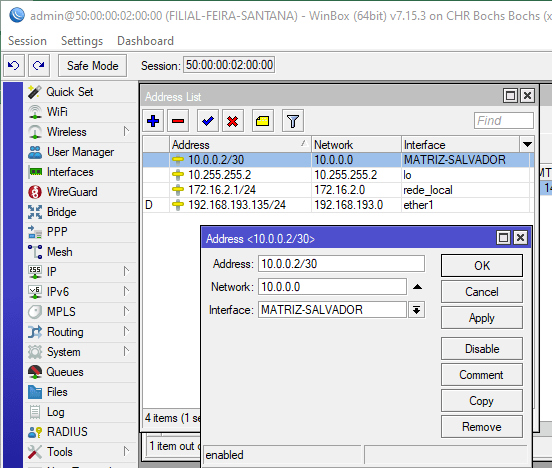

Vá em IP => Address e clique em +

Iremos adicionar o IP 10.255.255.1 e associar o mesmo a Interface LO que é uma interface de loopback que já existe a partir da versão 7 do Mikrotik.

Dê OK e vamos seguir. Agora vá eu Routing e clique em ROUTER ID. Clique em + .

Dê OK e vamos seguir. Agora vá eu Routing e clique em ROUTER ID. Clique em + .

name: OSPF

ID: 10.255.255.1

Dê OK

Clique em Routing e escolha OSPF

Na guia que aparece escolha a Opção instances e Clique em +

Name: wireguard-ospf

Version: 2

VRF: Main

ROUTER ID: OSPF

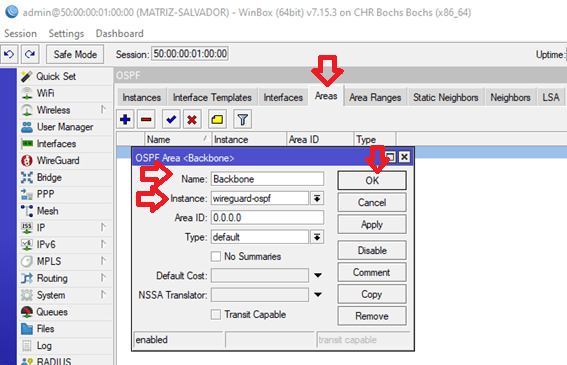

Dê OK e clique na Guia => Areas

Clique no Sinal de + e preencha de acordo com a tela a seguir:

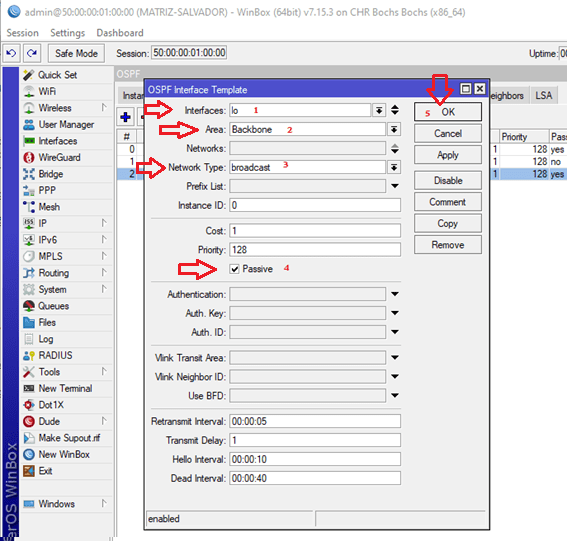

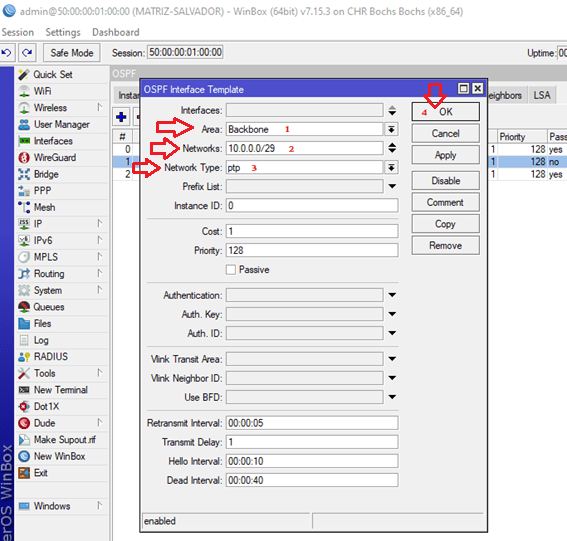

Clique na Guia Interface Templates

Nessa guia iremos configurar nossas redes. Siga as configurações de acordo com as telas a seguir:

No MikroTik RouterOS versão 7, dentro do OSPF em Interface Templates, cada campo serve para definir e refinar o comportamento do OSPF em interfaces específicas. Aqui vai uma breve explicação dos principais campos:

- Interfaces: Define as interfaces físicas ou lógicas para associar à área OSPF. Cada interface pode herdar as configurações da área atribuída.

- Area: Especifica a área OSPF onde a interface vai operar, dividindo o roteamento para melhor escalabilidade e controle de propagação de rotas.

- Networks: Determina quais sub-redes devem ser anunciadas ou ouvidas na área OSPF, essencial para o controle de rotas no domínio de roteamento.

- Prefix List: Usado para definir quais prefixos (rotas) são permitidos ou negados na interface, facilitando o controle de rotas propagadas.

- Interface ID: Identificador único para a interface dentro do domínio OSPF, especialmente útil em cenários com múltiplos links ou roteadores.

- Cost: Atribui um custo para a interface, afetando o cálculo da melhor rota, com menor custo sendo preferido.

- Priority: Define a prioridade da interface na eleição de um DR (Designated Router), influenciando qual roteador será escolhido como DR ou BDR.

- Passive: Quando ativado, faz com que a interface OSPF escute rotas sem participar ativamente do envio de atualizações, útil para interfaces que não precisam anunciar rotas OSPF.

Esses campos oferecem flexibilidade para adaptar o OSPF às necessidades específicas de cada interface na rede.

Clique em + e adicione as configurações conforme a tela abaixo:

Clique em + e adicione as configurações conforme a tela abaixo:

Clique em + e adicione as configurações conforme a tela abaixo:

Agora iremos fazer as mesmas configurações só que no lado da Filial.

Vá em IP => Address e clique em +

Iremos adicionar o IP 10.255.255.2 e associar o mesmo a Interface LO que é uma interface de loopback que já existe a partir da versão 7 do Mikrotik.

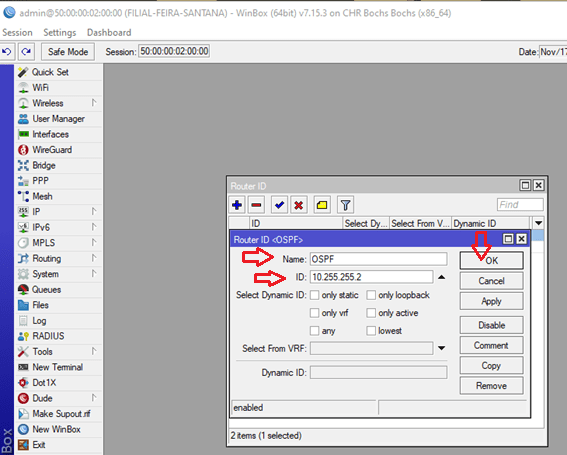

Dê OK e vamos seguir. Agora vá eu Routing e clique em ROUTER ID. Clique em + .

name: OSPF

ID: 10.255.255.2

Dê OK

Clique em Routing e escolha OSPF.

Na guia que aparece escolha a Opção instances e Clique em +

Name: wireguard-ospf

Version: 2

VRF: Main

ROUTER ID: OSPF

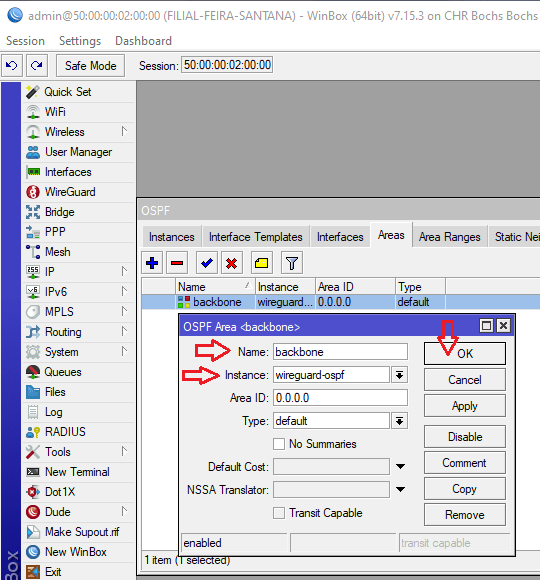

Dê OK e clique na Guia => Areas.

Clique no Sinal de + e preencha de acordo com a tela a seguir:

Clique na Guia Interface Templates

Nessa guia iremos configurar nossas redes. Siga as configurações de acordo com as telas a seguir:

Clique em + e adicione as configurações conforme a tela abaixo:

Clique em + e adicione as configurações conforme a tela abaixo:

Clique em + e adicione as configurações conforme a tela abaixo:

Clicando na Guia Neighbors podemos validar que a comunicação com a matriz foi fechada com sucesso.

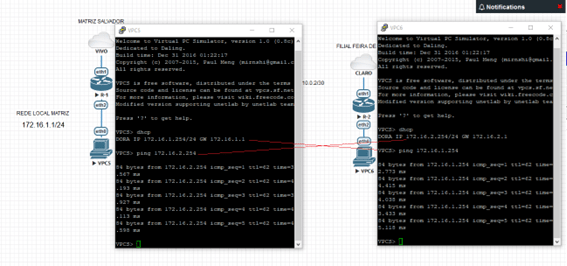

Agora iremos fazer um teste de comunicação entre os computadores da filial e matriz para comprovar a comunicação entre eles.

Com isso finalizamos com sucesso a implementação do OSPF e Wireguard.

Dúvidas podem deixar nos comentários.